선릉역 1번 출구

[Metasploit] Msfconsole Command 본문

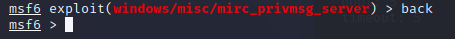

1. back

현재 컨텍스트 밖으로 이동할 수 있음

2. banner

랜덤으로 선택된 배너를 보여줌

3. check

실제로 공격하는 대신 대상이 특정 익스플로잇에 취약한지 여부를 확인하는 옵션

*이 옵션을 지원하는 exploit은 많지 않음

4. cd

linux의 기본 명령어 사용법과 같음

5. exit

현재 사용하고 있는 console을 exit

6. connect

Netcat or Telnet에서와 마찬가지로 msfconsole에서 원격 호스트에 연결할 수 있는 기능

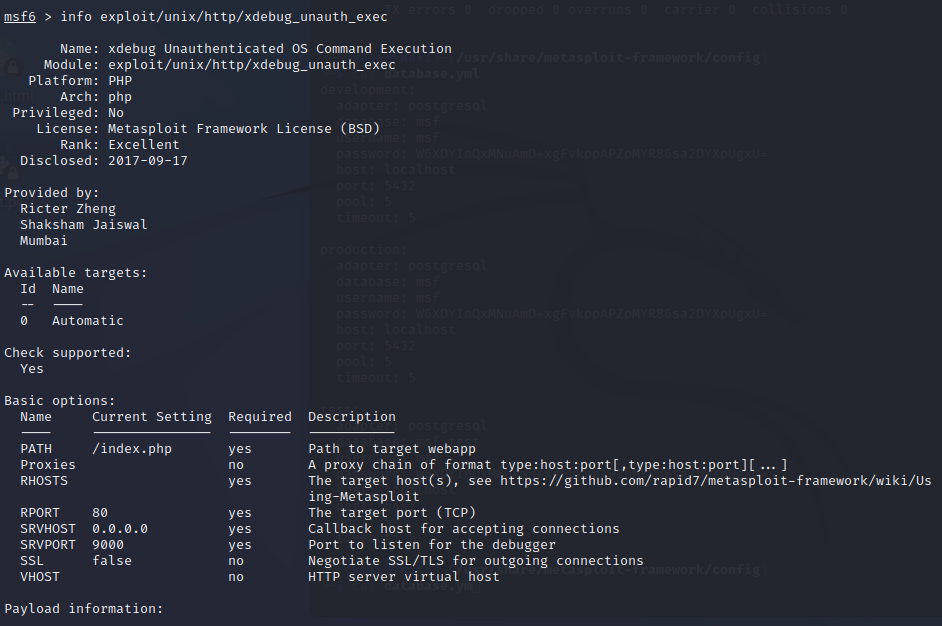

7. info

특정 모듈에 대한 자세한 정보를 제공하는 옵션

8. grep

grep http search oracle"oracle"을 포함하는 모듈 검색에서 문자열 "http"를 포함하는 것을 찾음

9. irb

ruby interpreter shell로 이동함 -> 메타스플로잇 스크립트 즉시 생성 가능 & 프레임워크 내부를 이해하는데 도움됨

10. jobs and kill

jobs: 백그라운드 실행

kill: 실행하는 job을 kill하는 명령어(job id를 사용)

11. search

취약점 모듈 정보 검색

12. set

확인한 옵션에서 특정 변수의 값을 설정함

13. show

-show options: 특정 모듈을 선택했을 때 옵션들을 보여줌

14. use

모듈 선택시 사용하는 명령어

자주 사용하는 명령어

- search

- use

- info

- show options

- set [값]

- exploit

- reload_all: 전체 module 다시 로딩

- 경로에 새로 추가한 exploit code를 임포트 후 reload_all을 통해 재로딩이 필요함

참고사이트

https://m.blog.naver.com/PostView.naver?isHttpsRedirect=true&blogId=ifkiller&logNo=70131278273

metasploit의 msfconsole 기본 명령어 설명 by 해커남

1 use use 명령을 이용하면 원하는 모듈을 선택할 수 있고 그 명령과 관련된 ...

blog.naver.com

'Computer > Linux' 카테고리의 다른 글

| ubuntu 기본 명령어 (0) | 2023.01.25 |

|---|---|

| ubuntu 다운로드 및 설정 (0) | 2023.01.25 |

| [Metasploit] Architecture and Postgresql (0) | 2022.12.11 |

| [Burp suite] - Decoder (0) | 2022.11.08 |

| [Burp suite] - Repeater (0) | 2022.11.08 |