선릉역 1번 출구

라이브 포렌식 본문

휘발성 정보의 종류

- 물리적 메모리(RAM)

- 시스템 시간

- 네트워크 연결 정보

- 프로세스 목록

- 핸들

- DLL 파일

- 로그온 사용자

- 열린 파일

- 프로세스와 포트 맵핑

- 커맨드 히스토리

- 서비스 목록

- 내부 라우팅 테이블

- 네트워크 인터페이스

- 클립보드

라이브 포렌식 대상

- 파티션 정보

- OS 정보

- 시간대 설정 정보

- 컴퓨터 모든 계정 정보

- PC에 로그온 한 최종 사용자

- 셧다운 시간

- 네트워크 인터페이스 정보

- 응용프로그램 실행 로그정보

- 사용된 웹브라우저 종류 및 접속 웹사이트/검색 키워드

- 윈도우 탐색기 검색 키워드

- 네트워크 드라이브 IP 주소

- 삭제 파일

- etc...

물리적 메모리 증거 수집

덤프 도구 사용

- 크래시 덤프 이용

- 크래시 덤프란?: 시스템 오류 발생 시 시스템 오류의 원인 등의 내용을 하드 디스크에 기록한 것

- 하이버네이션(hibernation) 파일 이용

- 하이버네이션이란?: 절전 모드 사용 시 시스템 전원을 끄기 전 시스템 메모리에 있는 모든 내용을 하드 디스크와 같은 비휘발성 메모리에 기록하는 것

제어판 -> 시스템 -> 고급 시스템 설정 -> 시작 및 복구에서 확인 가능

- 작은 메모리 덤프: 레지스터, 콜스택, 프로세스정보, 쓰레드정보, 로드된 드라이버 목록, 오류발생지점의 메모리 영역 정보

- 커널 메모리 덤프: 커널 메모리 영역만 덤프

- 전체 메모리 덤프: 유저/커널 모드 메모리 전체 덤프

- 자동 메모리 덤프: 커널 덤프와 동일한 정보임

- 활성 메모리 덤프: 디버깅에 필요 없는 페이지는 수집하지 않는 전체 메모리 덤프

크기 순(전체 > 활성 > 자동 > 커널 > 작은)

프로세스 덤프

windows 작업 관리자에서 프로세스 클릭 후 덤프 파일 만들기 클릭하면 덤프 파일 생성됨

하이버네이션 파일

- 최대절전 모드: 사용 중이던 작업상태를 하드디스크에 저장하고 전원 완전 차단

- 절전 모드: 메모리 전원만 on, 주변 장치 전원은 off

- 대기 모드: 메모리 전원과 주변 전원 장치 전원은 그대로 on(전력 소비가 많은 모니터와 하드 디스크 전원만 off)

Windows 7 이후로 하이브리드가 기본임

주요 라이브 포렌식 대상

- 네트워크 연결 정보

- 방화벽의 로그 기록을 우선적으로 분석

- netstat -nao: 현재 사용중인 네트워크 정보

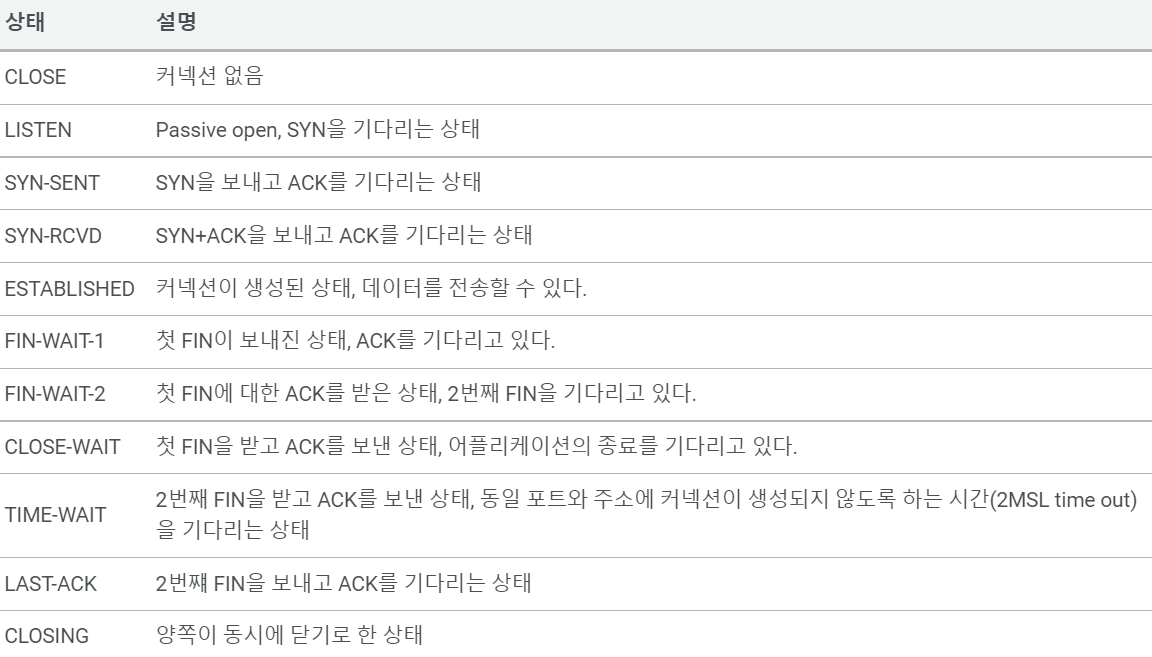

- LISTEN: 포트가 열려있는 상태, 연결을 기다림

- SYN-SENT: 연결을 요청한 상태

- SYN_RECEIVED: 연결 요청 응답후 확인을 기다림

- ESTABLISHED: 연결되어 있는 상태

- CLOSED: 연결이 끊어짐

- FIN-WAIT 1: 활성 닫기의 첫 번째 단계 수행

- CLOSE_WAIT: 연결이 종료되기를 기다리는 상태

- FIN-WAIT 2: 원격 끝점이 이전에 보낸 연결 종료 요청에 대한 승인을 보냄

- LAST-ACK: TCP 연결의 로컬 엔드포인트에서 이전에 보낸 연결 종료 요청의 최종 승인을 기다림

- TIME_WAIT: 연결은 종료되었으나 원격의 수신 보장을 위해 기다리고 있는 상태

- ipconfig: 네트워크 어댑터의 로컬 IP 정보 및 MAC 정보

- route print: 라우팅 테이블 정보

- arp -a: arp cache table

- Net 명령어

- netstat -nao: 현재 사용중인 네트워크 정보

- 방화벽의 로그 기록을 우선적으로 분석

- 프로세스 정보

- 악성 프로그램이 만든 프로세스는 정상적인 프로세스 이름을 그대로 모방하는 경우가 많음

- Svchost (o), scvhost (x)

- 윈도우는 프로세스를 PID만 구별하고 프로세스 이름으로는 구별하지 않음!

- 악성 프로그램이 만든 프로세스는 정상적인 프로세스 이름을 그대로 모방하는 경우가 많음

- DLL 파일 정보

- svchost는 실행 파일이 %Windows%system32 폴더 아래 있는 것이 정상적으로, 그렇지 않고 다른 폴더에 있다면 그 프로세스는 악성 프로세스일 가능성이 높음

- 로그온 사용자 정보

- 콘솔을 통해 접속한 사용자 이외에 원격에서 접속한 사용자 조사(RDP)

- Net Session

- 외부에서 로그온한 사용자들의 목록을 보는 가장 간단한 방법

- 열린 파일

- 특정 세션이 필요에 의해 열고 있는 파일

- sysinternals의 psfile 명령어를 사용해 프로세스와는 상관없이 외부에서 접근한 사용자가 열고 있는 모든 파일 목록 확인 가능

- 서비스 정보

- 윈도우 서비스: 오랜 시간 동안 실행되며 특정한 기능을 수행하는 실행 파일

- 해커에 의해 제작된 서비스는 설명 항목이 비어 잇는 경우가 많음

- 클립보드 정보

- 계정 정보

- 레지스트리 정보

'Hacking & Security > Digital forensics' 카테고리의 다른 글

| 안티 포렌식 (0) | 2022.12.13 |

|---|---|

| 모바일 포렌식 (0) | 2022.12.12 |

| Remind) FAT 구조 (0) | 2022.12.11 |

| 디지털 포렌식 기본 원칙 (0) | 2022.12.10 |

| Window Artifacts(2) (0) | 2022.11.30 |

Comments