선릉역 1번 출구

[시스템 보안] - 보안 운영체제 본문

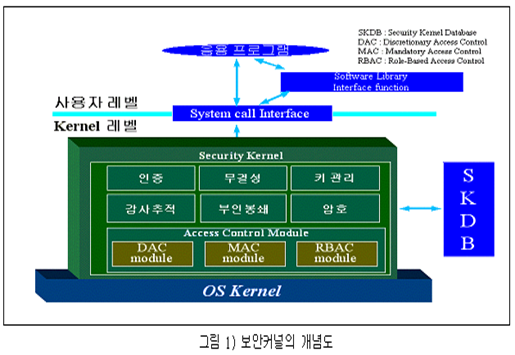

보안 운영체제: 컴퓨터 운영체제상에서 내재된 보안상의 결함으로 인해 발생 가능한 각종 해킹으로부터 시스템을 보호하기 위해 기존의 운영체제 내에 보안기능을 통합시킨 보안 커널을 추가로 이식한 OS

-> OS 내부에 보안기능을 구현한 것으로 기존의 응용 프로그램 실행환경을 그대로 유지하면서 시스템 차원의 강력한 보안기능 제공

기술적 핵심

- 정보영역의 분리

- 정보를 특정 기준에 따라 여러 구획으로 나눠, 주체가 자신과 무관한 객체에 접근하는 행위를 차단

- 역할기반 영역분리

- 최소권한 유지

- 커널 레벨의 강제적 접근통제

보호 대상

- 메모리

- 보조기억장치 상의 파일 또는 데이터의 집합

- 메모리상에서 실행 중인 프로그램

- 파일들의 디렉터리

- 하드웨어 장치

보호 방법

- 물리적 분리

- 사용자별로 별도의 장비만 사용하도록 제한

- 시간적 분리

- 프로세스가 동일 시간에 하나씩만 실행되도록 함 -> 동시 실행으로 발생되는 문제를 제거해 운영체제의 일을 단순화 시킴

- 논리적 분리

- 각 프로세스에 논리적인 구역을 지정하는 방법, 프로세스는 자신의 구역 안에서는 어떤 일을 하든지 자유지만 할당된 구역 밖에서 할 수 있는 일은 엄격하게 제한됨

- 암호적 분리

- 내부에서 사용되는 정보를 외부에서는 알 수 없도록 암호화

구현 복잡도(물리적 분리 -> 시간적 분리 -> 논리적 분리 -> 암호적 분리)

파일 시스템 보호

*파일의 보호는 파일의 공용 문제와 병행하여 고려되어야 함, 무조건적인 파일 보호는 자원의 낭비를 초래함

- 파일의 이름 명명

- 패스워드

- 암호화

보안 운영체제의 보안 기능

- 사용자 식별 및 인증

- 임의적/강제적 접근 통제

- DAC: 접근 주체 신분기반 접근권한 부여

- 접근 권한을 객체의 소유자가 임의로 지정하는 자율적 정책

- 신분 도용시 통제 방법이 없음

- MAC: 주체, 객체 등급 기반 접근 권한 부여

- 주체가 객체에 접근하려 할 때 양자의 보안 등급을 비교해 높은 보안을 요하는 정보가 낮은 보안수준의 주체에게 노출되지 않도록 접근을 제한

- 객체: 시스템 자원

- 주체: 자원에 접근하는 사용자나 프로세스(or thread)

- DAC: 접근 주체 신분기반 접근권한 부여

- 객체 재사용 보호

- 객체 재사용 공격: 새로운 파일을 작성할 때, 이를 위해 할당되는 기억장치 공간에 이전의 데이터가 삭제되지 않고 존재하는 경우가 많음 -> 이를 통해 비밀 데이터가 노출될 수 있음

- 보안 운영체제는 재할당되는 모든 기억장치 공간을 깨끗하게 지움(포렌식 관점)

- 완전한 조정

- DAC의 경우 자유재량의 접근통제로 보안 운영체제의 접근통제 정책으로는 적절하지 않음

- 신뢰 경로

- 감사 및 감사 기록 축소

- 모든 보안 관련 사건은 감사 기록부에 반드시 기록되어야 하고 감사 기록부는 명백하게 보호되어야 함

보안 커널

- 보안 커널은 *TCB 내에 있는 하드웨어, 소프트웨어, 펌웨어로 구성되며 *참조 모니터 개념을 구현하고 집행함

- 보안 커널은 주체와 객체 사이의 모든 접근과 기능을 중재함

- TCB의 핵심이고 신뢰할 수 있는 컴퓨터 시스템을 구축하기 위해 가장 보편적으로 사용함

3가지 주요 요구사항

- 참조 모니터 개념을 수행하는 프로세스를 위해 분리가 제공되고, 프로세서는 변조를 방지할 수 있어야 함

- 모든 접근 시도에 대해 실행되어야 하고, 이것을 우회하는 것이 불가능해야 함

- 보안 커널은 완전하고 포괄적인 방식으로 충분히 시험되고 확인되어야 함

TCB(trusted computing base)_신뢰 컴퓨팅 기반

- 하나의 컴퓨터 시스템(H/W, F/W, S/W) 내의 모든 보호 메커니즘의 총제로서, 시스템과의 조화를 통해 보안 정책을 적용할 책임을 가짐

- 신뢰된 경로는 사용자, 프로그램 그리고 커널과의 통신 채널을 의미함, TCB는 이 통신 채널이 어떠한 경우에도 손상되지 않도록 보호 기능을 제공함

- 보안경계는 시스템 구성요소 중 신뢰/비신뢰 구성요소의 경계로 물리적 실체가 아닌 가상의 경계선, 신뢰 및 비신뢰 구성요소 사이에 선을 긋기 위해 운영시스템에 의해 사용되는 개념적인 부분

참조모니터

- 주체의 객체에 대한 모든 접근통제를 담당하는 추상머신

- 승인되지 않은 접근이나 변경으로부터 객체를 보호하기 위해 객체에 대한 주체의 모든 접근 통제를 중재하는 개념

3가지 규칙

- 반드지 부정조작이 없어야 함(Must be Tamperproof)

- 항상 무시되지 않고 호출되어야 함(Always invoked)

- 모든 동작을 항상 분석과 테스트를 통해 확인할 수 있어야 함(Must be Verifiable)

*참조모니터의 개념을 위반하는 경우: 참조모니터를 거치지 않고 객체에 직접 접근하는 경우임

- 참조모니터는 보안커널 데이터베이스(SKDB)를 참조해 객체에 대한 접근허가 여부를 결정해야 함

참조모니터는 승인되지 않은 접근으로부터 객체를 보호하기 위해 객체에 대한 모든 주체의 접근을 통제하는 추상적인 개념으로서 이를 실제로 구현한 하드웨어, 펌웨어, 소프트웨어로 구성된 것이 보안커널임

이런 보안커널로 구성된 것이 TCB이며, 이것은 조직 내에서 보안 정책을 집행하는 역할을 하는 컴퓨터 시스템의 일부분을 의미함

신뢰 플랫폼 모듈(TPM_trusted platform module)

- 신뢰 플랫폼 모듈은 신뢰 컴퓨팅 그룹이라는 산업체 컨소시엄에 의해 표준화된 개념

- 신뢰 컴퓨팅을 위한 하드웨어/소프트웨어 방법에서 핵심이 되는 하드웨어 모듈임

특징

- 훼손 방지가 필수적이어서 하드웨어칩으로 구현하는 것이 일반적이지만 소프트웨어로 구현하기도 함

- 칩으로 구현된 TPM은 소프트웨어 방식의 공격과 더불어 물리적인 도난의 경우에도 정보의 노출이 용이하지 않다는 장점

- TPM의 신뢰 관련 연산은 1. 암호화 키의 생성과 저장, 2. 패스워드의 저장, 3. 무결성 검증 및 측정값의 저장 4. 디지털 인증서 관련 신뢰 연산의 제공을 포함함

서비스

- 인증된 부트 서비스

- 인증 서비스

- 암호화 서비스

참고 사이트

https://www.lesstif.com/ws/access-control-dac-mac-43843837.html

접근 통제(Access Control) 와 DAC/MAC

배포판의 종류와 버전에 따라 ping 에 setuid 비트가 붙지 않았을 수도 있습니다.

www.lesstif.com

https://tino1999.tistory.com/40

접근제어 (MAC, DAC, RBAC, ABAC)

강제적 접근제어(MAC, Mandatory Access Control) [정의] 비밀성을 갖는 객체에 대하여 주체가 갖는 권한에 근거하여 객체에 대한 접근을 제어하는 방법 [특징] 1) 강제 접근 통제에서는 주체와 객체의 수

tino1999.tistory.com

https://ji80903.tistory.com/entry/20203027%EB%B3%B4%EC%95%88-%EC%9A%B4%EC%98%81%EC%B2%B4%EC%A0%9C

20203027_보안 운영체제

* 보안을 강화시킨 보안 운영체제는 커널, 셀, 메모리 보호 등과 함께 이해를 해야함. 참조모니터, TCB, 보안커널은 출제빈도 높음 1. 보안 운영체제 개요 - 운영체제에서 보안이란 자원에 대한 불

ji80903.tistory.com

'Hacking & Security > 자격증' 카테고리의 다른 글

| [접근통제] - 접근통제 개요 (0) | 2023.01.10 |

|---|---|

| [시스템 보안] - 클라이언트 보안 (2) | 2023.01.09 |

| 정처기 합격 후기 (0) | 2022.06.19 |

| 정처기 헷갈리는 것들 (0) | 2022.05.05 |

| SQL Database(DCL) (0) | 2022.05.03 |