선릉역 1번 출구

정부, LG유플 해킹피해 29만명 결론…“인증DB 보안 취약” 본문

침해사고 종결 후 사고의 원인을 분석하여 그 결과를 보고하고 관련 조직 및 인력과 공유 -> 2.12.5(사고 대응 및 복구)

(고객정보유출): 고객인증 시스템에 취약점과 대용량 데이터 이동 등 실시간 탐지체계 부재

해커가 고객인증 DB의 취약점을 이용해 무단 접근하여 원격으로 파일 유출

-> 시스템에 웹 취약점으로 관리자 계정으로 웹셀 설치 가능(관리자에 대한 인증체계 미흡)

-> 웹 관리자 계정 암호가 시스템 초기암호로 설정되어 있었음(2.5.4 비밀번호 관리)

-> 2.6.4 DB 접근, 2.10.3 공개서버 보안, 2.11.2 취약점 점검 및 조치, 2.11.3 이상행위 분석 및 모니터링 미흡으로 볼 수 있음

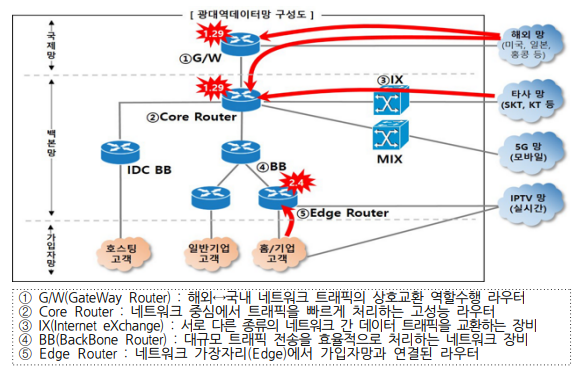

(디도스 공격): 내부 라우터 장비 외부 노출, 라우터 간 접근제어 정책 미흡, 주요 네트워크 구간에 보안장비 미설치

-> 2.6.1 네트워크 보안, 2.10.1 보안시스템 운영 미흡

LGU+ 광대역데이터망의 주요 라우터에 대한 디도스 공격

*약 68개 이상의 라우터가 외부에 노출되어 포트 스캔을 통해 LGU+ 라우터를 특정하고 노출된 포트를 대상으로 디도스 공격 감행

시스템 별 로그 저장 기준과 보관기간도 불규칙 -> 2.9.4 로그 및 접속기록 관리 미흡

기술적 조치방안: 분기별 보안 취약점 점검, 제거 / 실시간 모니터링 체계 및 IT 자산 통합 관리 시스템 개발, 구축 / 보안장비(IPS) 구축 점검

관리적 조치 방안: 정보보호 인력, 예산을 타사 수준까지 확대, CEO 직속 정보보호 조직 구성, 맞춤형 모의훈련 및 보안 필수 교육 시행

참고 사이트

정부, LG유플 해킹피해 29만명 결론…“인증DB 보안 취약” (daum.net)

정부, LG유플 해킹피해 29만명 결론…“인증DB 보안 취약”

정부가 올해 초 발생한 LG유플러스의 고객정보 유출 피해 규모를 29만7117명으로 잠정 결론냈다. 해커가 고객인증 DB의 취약점을 이용해 무단 접근해 원격으로 파일을 유출해간 것으로 파악됐다.

v.daum.net

※ISMS과 연관지어 미흡하다고 작성한 부분은 저의 개인적인 의견이니 참고만 하세요

'Hacking & Security > News' 카테고리의 다른 글

| 리눅스 SSH 서버를 대상으로 유포 중인 ChinaZ DDoS Bot 악성코드 (0) | 2023.03.21 |

|---|---|

| 챗GPT가 불러온 AI 파도··· 클라우드 산업계 지각변동으로 이어지나 (0) | 2023.03.20 |

| Docker 동향 기사 (0) | 2022.12.01 |

| New Zoom Flaws Could Let Attackers Hack Victims Just by Sending them a Message (0) | 2022.05.25 |

| MyData (0) | 2022.03.16 |