선릉역 1번 출구

[adventofcyber2023] - Day_8_Disk forensics Have a Holly, Jolly Byte! 본문

Project/Program

[adventofcyber2023] - Day_8_Disk forensics Have a Holly, Jolly Byte!

choideu 2023. 12. 10. 11:32Story: Best Festival Company와 AntarctiCrafts의 합병이 마무리되고 Tracy McGreedy는 비밀리에 Malicious한 행위를 계획함. 그의 조수인 Van Sprinkles는 주춤하며 사이버 공격을 시작하다 McSkidy의 팀이 McGreedy의 악행을 막는 것을 도와주는데...

목표: FTK Imager를 사용해 디지털 artefacts와 evidence 분석하기, 삭제된 디지털 유물과 증거 복구하기, 증거로 사용된 드라이브/이미지의 무결성 확인하기

1. 악성 USB 분석하기

- 먼저 쓰기를 차단하고 시스템에 연결된 USB를 복제함

- FTK Imager

- 원본 증거에 영향을 주지 않고 컴퓨터 데이터를 수집하고 분석을 수행할 수 있도록 하는 도구

- 원본 증거의 진위성, 무결성 및 타당성을 보존

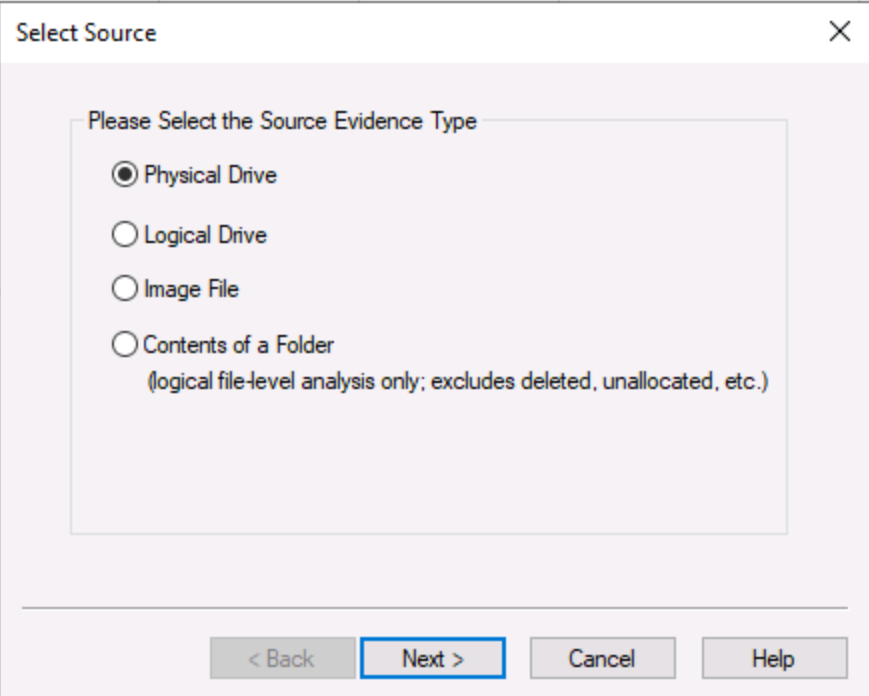

1) USB 연결하기

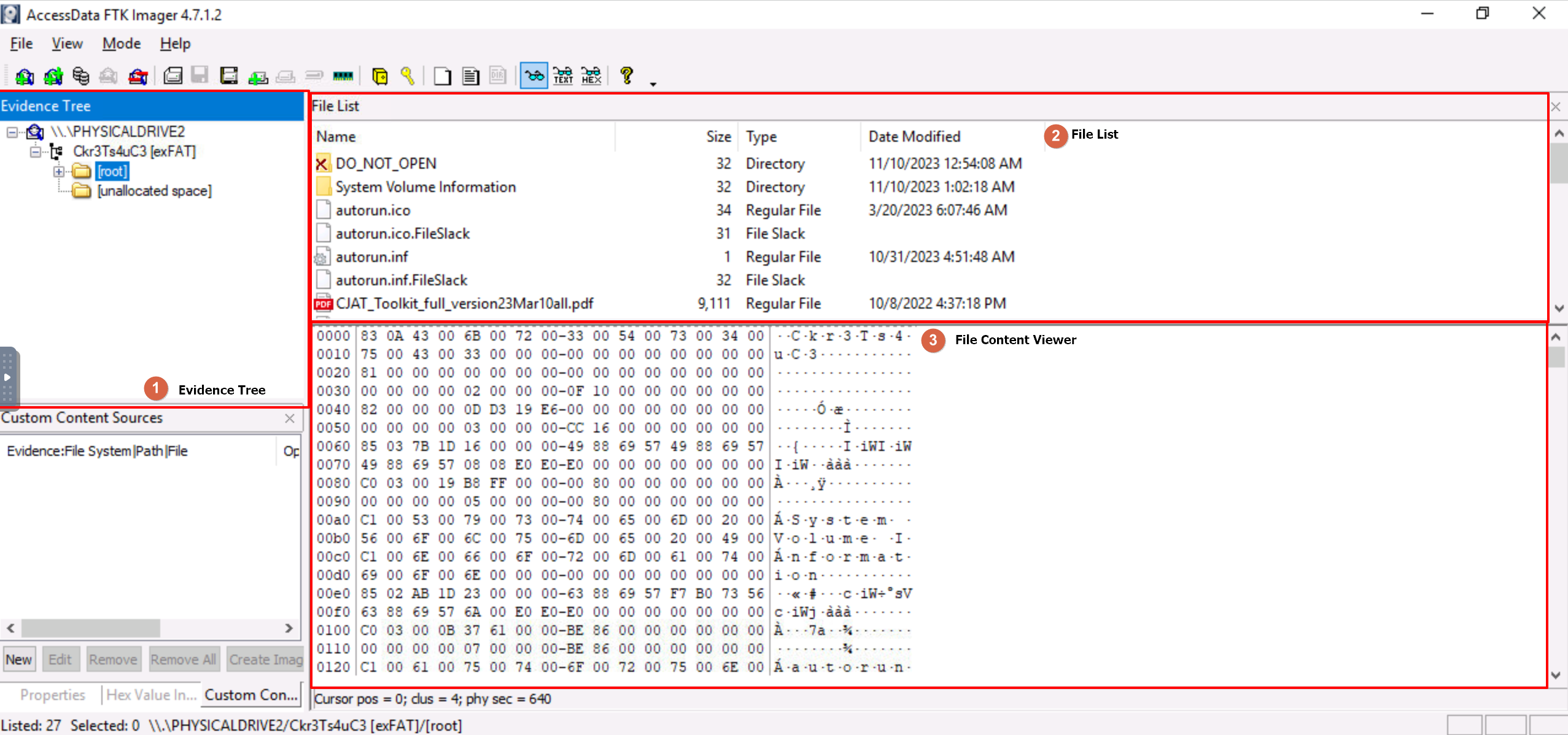

2) UI 설명

- 증거 트리 창 : 하드 드라이브, 플래시 드라이브, 포렌식 이미지 파일 등 추가된 증거 소스를 계층적으로 표시합니다.

- 파일 목록 창: 증거 트리 창에서 선택한 디렉터리에 포함된 파일 및 폴더 목록을 표시합니다.

- 뷰어 창: 선택한 파일의 내용을 증거 트리 창이나 파일 목록 창에 표시합니다.

- Evidence Tree

- File List

- File Content Viewer

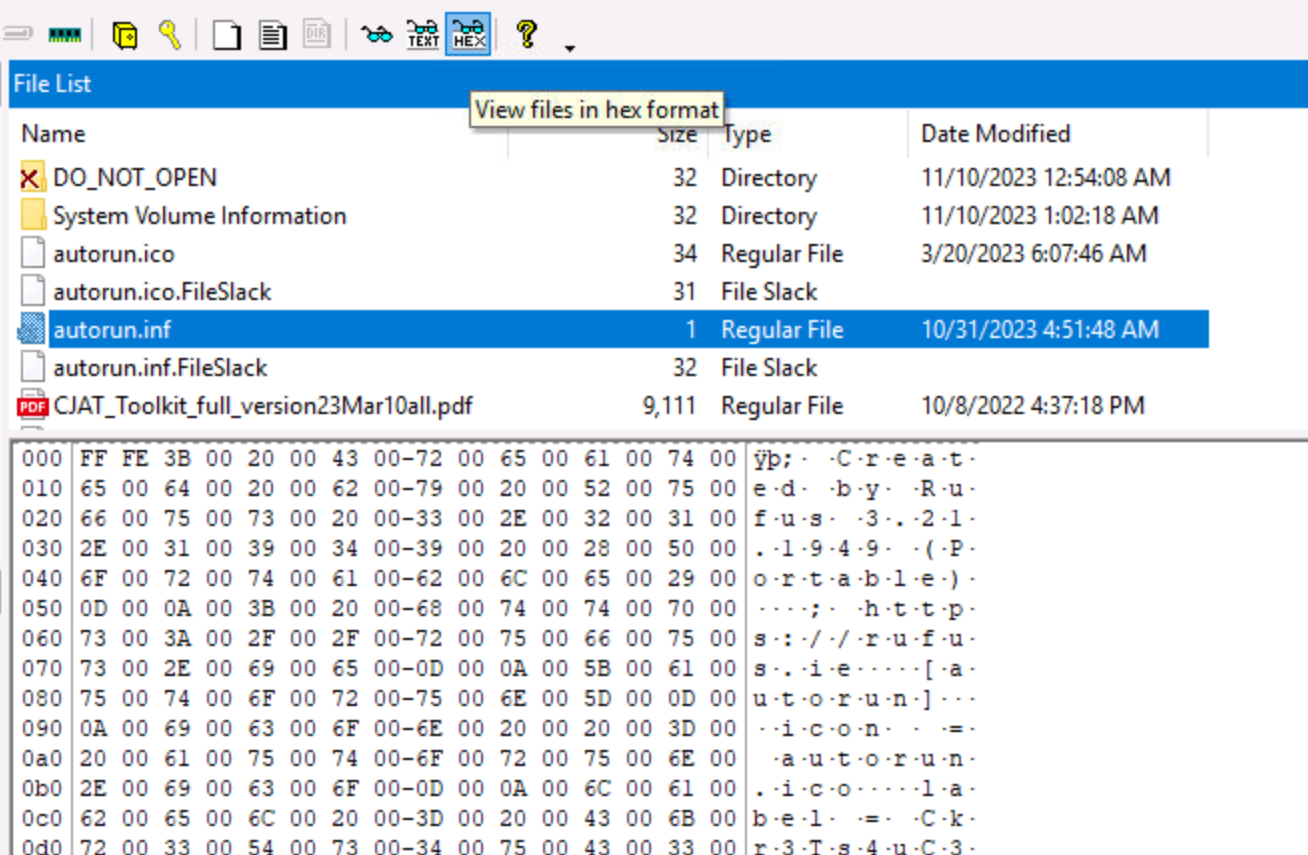

3) 모드 설명

- 자동 모드: 파일 형식에 따라 최적의 미리 보기 방법을 선택합니다. 웹 관련 파일에 Internet Explorer(IE)를 활용하고, 텍스트 파일을 ASCII/유니코드로 표시하고, 인식할 수 없는 파일 형식을 기본 응용 프로그램에서 또는 16진수 코드로 엽니다.

- 텍스트 모드: 파일 내용을 ASCII 또는 유니코드 텍스트로 미리 볼 수 있습니다. 이 모드는 텍스트가 아닌 파일에 숨겨진 텍스트와 바이너리 데이터를 표시하는 데 유용합니다.

- 16진수 모드: 파일을 16진수 형식으로 표시하여 이진수(또는 바이트) 수준에서 파일 데이터에 대한 자세한 보기를 제공합니다.

*Ctrl + F : 찾기

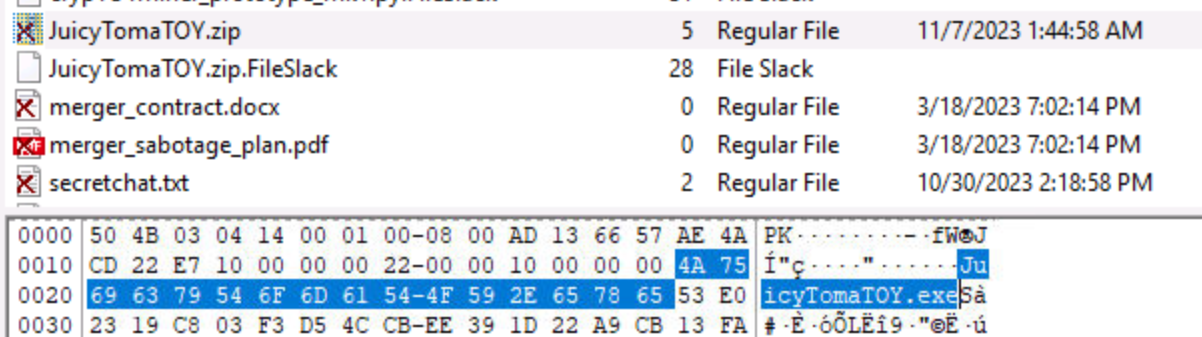

4) 삭제된 파일 복구하기

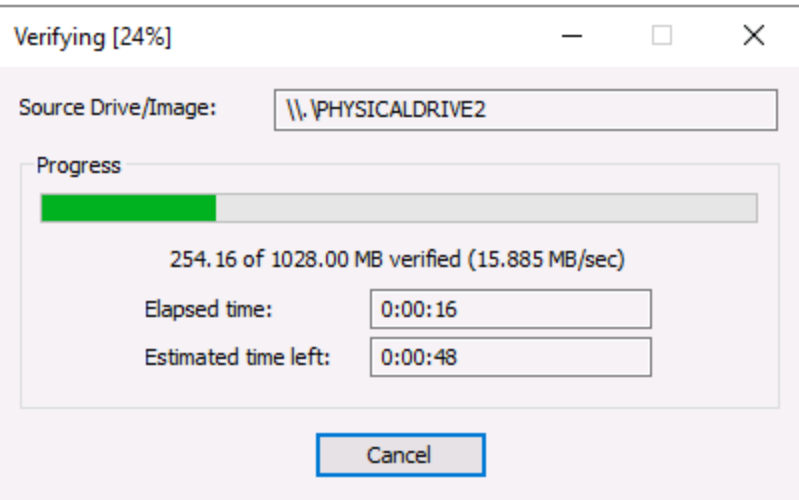

5) 무결성 확인하기

- USB 선택 후 Verify Device/Image 클릭

+ Challenge

1. C2 서버 도메인

2. 삭제된 ZIP 파일안 파일

3. FLAG 찾기

THM{byt3-L3vel_@n4Lys15}

'Project > Program' 카테고리의 다른 글

Comments