선릉역 1번 출구

[adventofcyber2023] - Day_13_Intrusion detection To the Pots, Through the Walls 본문

[adventofcyber2023] - Day_13_Intrusion detection To the Pots, Through the Walls

choideu 2023. 12. 14. 21:51Story: 향후 Best Festival Company 시스템을 malicious attack으로부터 보호하기 위해 McSkidy는 McHoneyBell이 이끄는 B팀의 mitigation and proactive security를 연구하고 조사하려고 한다.

목표: Diamond model을 통해 사건 분석하는 법 배우기, Diamond model에 적용할 수 있는 방어 전략 파악하기, 방화벽 룰과 허니팟을 방어 전략으로 설정하기

1. Introduction

- 침입 탐지 및 방지는 사이버 보안의 핵심 구성 요소임

- 보안은 위협을 식별하고 완화하는 것을 목표로 하는데, 침입 탐지는 사전 예방적인 보안 수단임

2. Diamond model

- 침입 요소를 식별하는 데 도움이 됨

- adversary, infrastructure, capability, victim의 4가지로 구성됨

1) adversary

- 사이버 공격의 배후에 있는 사람

- adversary operator : 침입 행위를 수행하는 해커

- adversary customer : 침입에서 수행된 활동으로 이익을 얻을 수 있는 개체

2) infrastructure

- 소프트웨어 또는 하드웨어

- 해커가 기능을 제공하거나 기능 제어를 유지하기 위해 사용하는 물리적 또는 논리적 상호 연결

- Type 1 infrastructure : 공격자가 제어하거나 소유하는 인프라

- Type 2 infrastructure : 중개자에 의해 제어되는 인프라

- Service Provider : type 1, type2 서비스를 제공하는 조직

3) capability

- 이벤트에서 적이 사용하는 skill, tools, techniques

4) victim

- 적의 표적

- 조직, 사람, 이메일 주소, IP 주소, 도메인이 될 수 있음

- victim personae : 표적이 되는 사람과 조직 등

- victim assets : 공격 표면(system, network, email address, host, ip address, social account)

| Diamond Model Core | Day 13 사건에서 식별된 값 |

| adversary | 합병 제안을 방해하는 내부 위협자 |

| infrastructure | USB |

| capability | 1. phishing 2. exploiting vulnerabilities 3. social engineering 4. malware attack 5. 내부자 위협 6. DoS attack |

| victim | 정확하게 식별되지 않음 |

3. Firewall

- input/output traffic의 flow를 모니터링하고 제어함

- 미리 결정된 rule에 의해 malicious traffic과 sensitive data 침해 시도를 drop할 수 있음

- 방화벽 유형

- stateless/packet-filtering : 개별 네트워크 패킷 src/dst ip, port, protocol을 기반으로 규칙을 검사

- stateful inspection : 상태를 추적하여 차단된 패킷은 세션 정보에 등록하지 않고 allow된 패킷은 등록함

- proxy service : 애플리케이션 계층에서 메시지 필터링

- WAF : 웹 애플리케이션을 보호하도록 설계됨, SQL 삽입, XSS, DoS 등의 웹 공격 차단

- Next-generation firewall : stateless + stateful + proxy 기능과 침입 탐지 및 방지, content filtering 기능 결합

1) 방화벽 상태 확인(inactive / active)

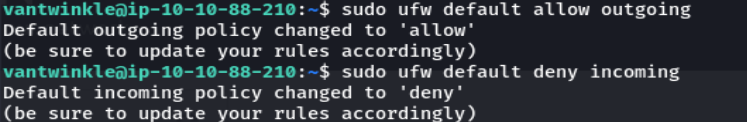

2) 기본 규칙을 정의해 트래픽을 허용하거나 차단

3) ssh 접속은 허용

4) 특정 ip나 특정 인터페이스로 들어오는 IP 차단

5) 방화벽 활성화

6) 방화벽 상태 verbose 모드로 확인

7) 방화벽 재설정

- 재설정하면 inactive 모드로 돌아감

4. Honeypot

- 공격자를 위해 함정을 파놓은 것

- 허니팟 유형

- low-interaction honeypots : 웹 서버나 데이터베이스와 같은 간단한 시스템, 공격자의 행동에 대한 인텔리전스를 수집하고 새로운 공격 기술 탐지

- high-interaction honeypots : 운영 체제 및 네트워크와 같은 복잡한 시스템을 에뮬레이션해 공격자의 행동에 대한 세심한 세부 정보를 수집하고 취약점을 악용하는 기술 연구

- VM 아래 설치된 PenTBox 도구 사용

- 2 > 3 번 클릭해서 허니팟 설치

- 허니팟 접속 시 접속 로그 확인 가능

+ challenge

1) flag 찾기

| Pentbox | https://github.com/technicaldada/pentbox |