선릉역 1번 출구

[Burp suite] - Proxy 본문

버프스위트를 사용할 때 기본으로 설정해야 하는 도구

- 사용자 브라우저와 대상 응용프로그램 사이에서 웹 프락시 서버로 운영되어 중간에서 주고받는 패킷을 가로채거나 확인, 수정이 가능함

- Proxy를 통해 수집한 정보는 Target의 Site map에서 기록하고 확인함

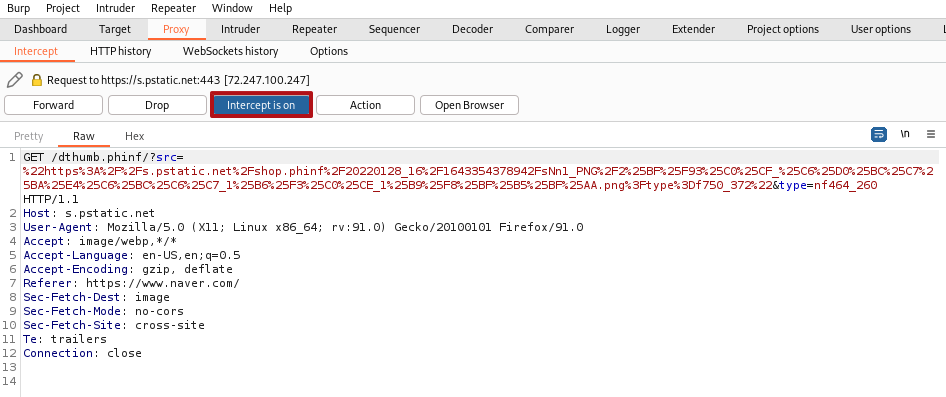

패킷을 가로채는 기능이 활성화된 상태로, Forward 버튼을 누르면 서버나 브라우저에 메시지를 전송하고 Drop을 누르면 해당 패킷을 버림

*Intercept is Off여도 가로채는 기능만 비활성화이고 패킷을 중계하는 Proxy의 역할은 활성화되어 정보가 계속 쌓임

[Action] 버튼은 현재 가로챈 패킷으로 수행할 수 있는 기능을 출력함(Site map의 Context 메뉴와 같은 역할)

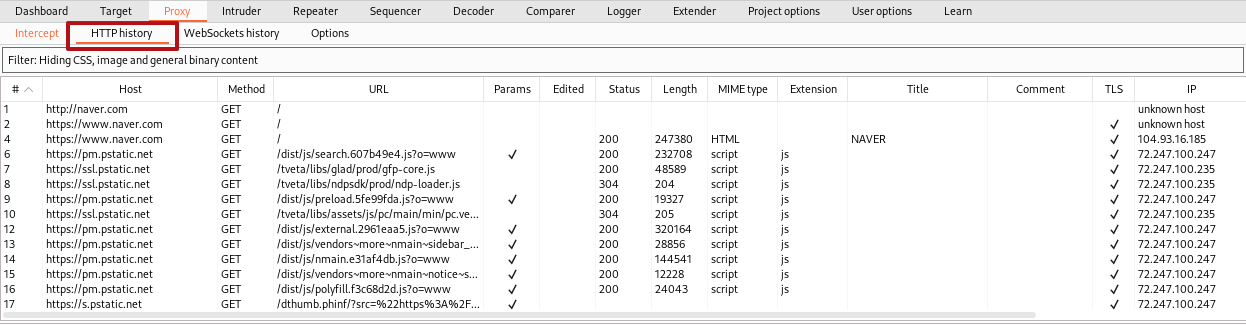

HTTP history

Target의 Site map과 마찬가지로 HTTP history 탭에 모든 메시지를 기록함

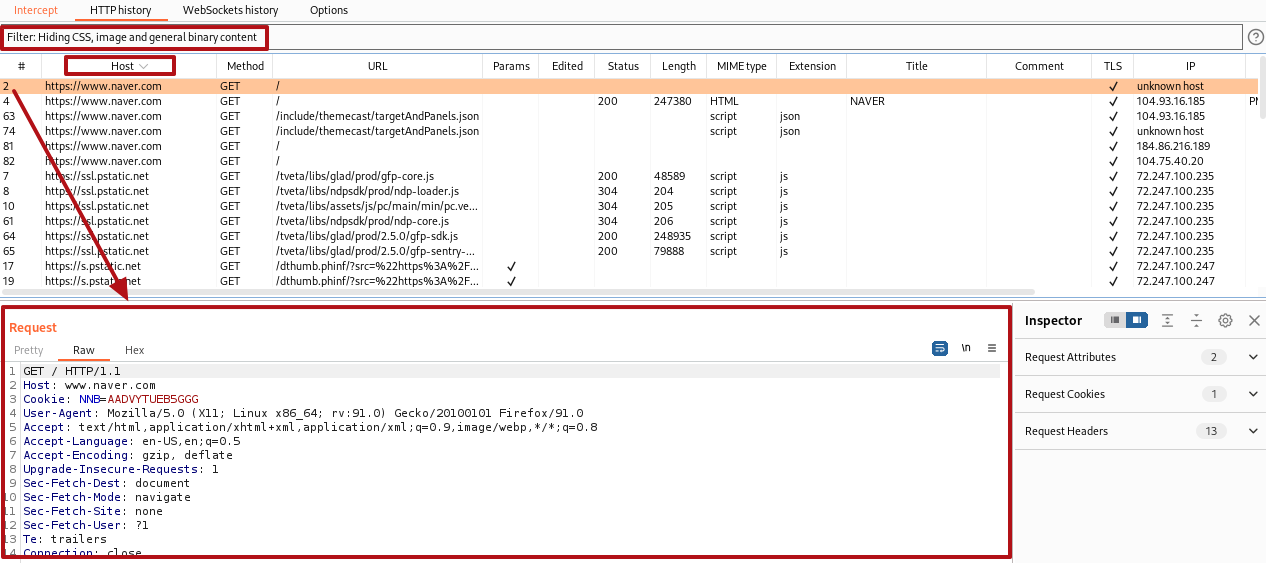

Filter 기능이 존재하고 기록 테이블에 포함된 내용을 각 Field에 맞게 오름차순/내림차순으로 정렬이 가능함

해당 레코드 클릭 시 아래 Request or Response와 패킷 내용을 확인할 수 있음

Option 기능 정리

| 항목 | 설명 |

| Proxy Listeners | 브라우저에서 들어오는 연결을 수신하는 로컬 HTTP 서버를 생성함 |

| Intercept Client Request | 클라이언트가 요청하는 메시지를 가로채는 규칙을 지정 |

| Intercept Server Responses | 서버에서 응답하는 메시지를 가로채는 규칙을 지정 |

| Intercept WebSockets Messages | 가로채려는 항목에 WebSocket을 추가할 것인지 설정 |

| Response Modification | 서버에서 전달하는 응답을 정해진 내용에 따라 자동으로 수정하도록 설정 |

| Match and Replace | 프락시를 통해 오고 가는 메시지에서 일치하는 항목이 있으면 자동으로 수정 |

| TLS Pass Through | 프락시를 지나는 특정 서버에서 SSL 연결을 사용하는 경우 가로채지 않고 그냥 통과시키도록 설정하는 옵션 *이 옵션을 사용하지 않고 SSL 접속을 사용하는 사이트에 접근하는 경우 클라이언트에서 SSL 에러 발생 가능성이 있음 |

| Miscellaneous | 프락시 동작의 세부적인 설정 가능 |

'Computer > Linux' 카테고리의 다른 글

| [Burp suite] - Repeater (0) | 2022.11.08 |

|---|---|

| [Burp suite] - Intruder (0) | 2022.11.05 |

| [Burp suite] - Target (0) | 2022.11.04 |

| [Burp suite] - Metasploitable 환경 구축 (0) | 2022.11.03 |

| [Burp suite] - 개요 (0) | 2022.11.03 |

Comments