선릉역 1번 출구

[Burp suite] - Intruder 본문

웹 애플리케이션을 대상으로 사용자 정의 공격을 자동화해 수행 할 수 있는 도구

작동 방식

Intruder는 사용자의 HTTP request를 기반으로 작동함 -> 웹 브라우저에 Proxy가 미리 설정되어 있어야 함

*Intercept is On이라면 지나는 패킷을 하나하나 forward 시켜줘야 하므로 Off 상태로 놔 둠

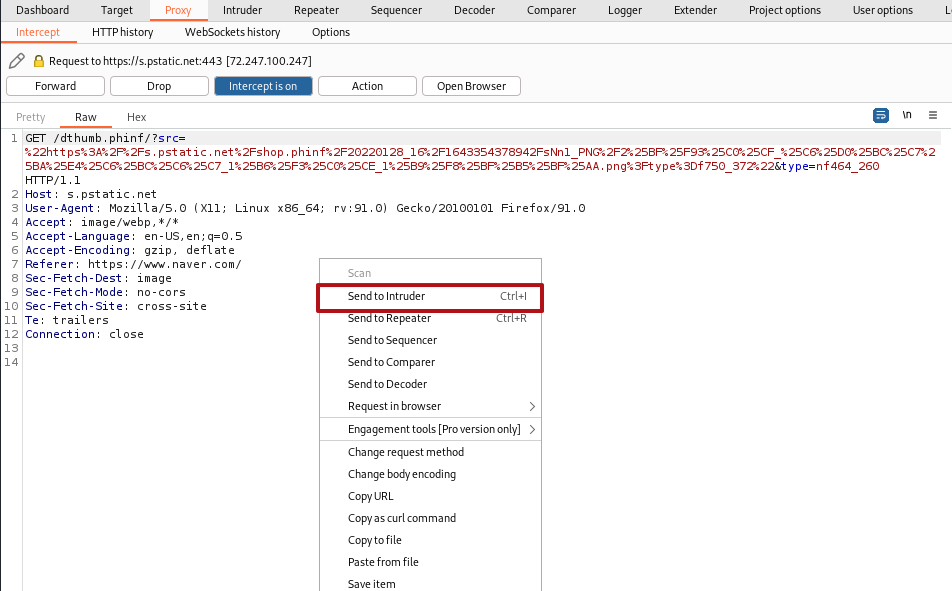

1. Intruder로 보내기

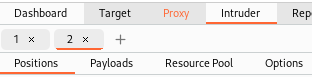

2. Intruder 구성

- Positions: 공격을 위해 전달받은 요청에서 페이로드가 삽입될 위치를 설정

Attack Type을 정하고, Add$/Clear$/Auto$를 사용하여 Payload Position 설정이 가능함

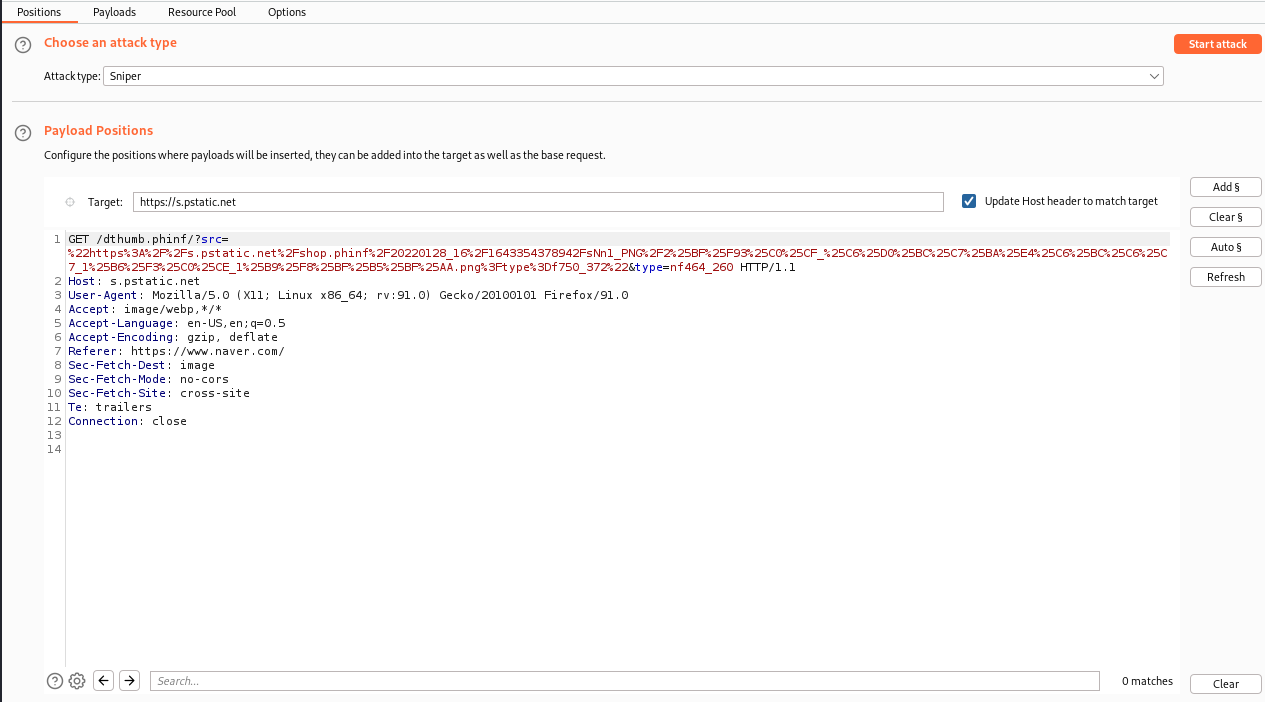

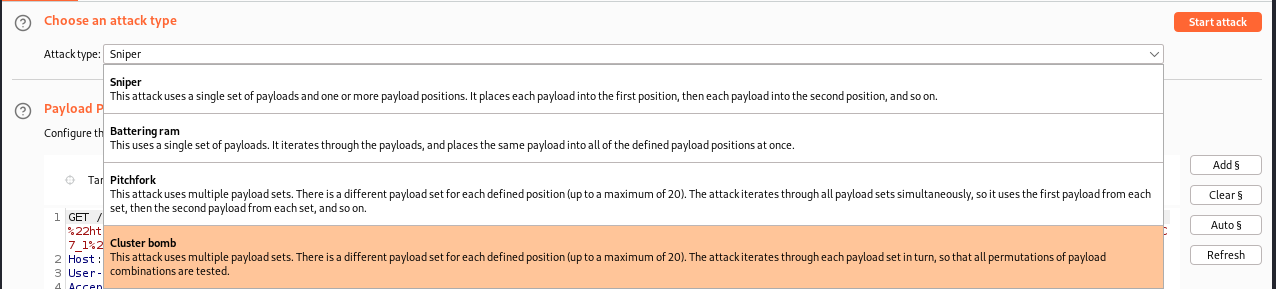

Attack Type에는 총 4개가 있음

- Sniper: 하나의 Payload Set만 설정해 공격을 진행, 한 번에 하나의 Position에만 Payload Set을 삽입 후 다음 Position으로 넘어가는 방식 (ex: 공격 set = [a,b,c] | position = [1,2]일 때, 1 = a, 1 = b,1 = c, 2 = a, 2 = b, 2 = c로 진행)

- Battering ram: 페이로드의 단일 Set, 여러 Position에 한 번에 같은 값을 지정함

- Pitchfork: 설정한 Payload Position의 개수만큼 Payload Set을 설정, 각 Position에 맞춰 설정한 Payload Set을 각 Position에 동시 대입

- Cluster bomb: Pitchfork와 같지만 다른 점은 Position마다 설정한 Payload Set을 차례대로 반복 삽입함(제일 많은 요청을 만듦)

- Payloads

- Payload set: 표시된 Position에 삽입 가능한 개수 출력

- Payload type: 여기서 선택하는 타입에 따라 Payload Options 항목이 달라짐

- Simple list: 단순 문자열을 목록화해 페이로드로 사용

- Numbers: 지정된 범위에서 지정된 형식에 맞는 숫자 형태의 페이로드 생성

- Custom iterator: 공격 항목에 대한 다중 리스트를 작성하고 이 리스트의 순서를 변경하면서 새로운 페이로드 생성

- Runtime file: 공격 수행 시 파일에서 실시간으로 문자열을 읽어 페이로드로 사용

- Brute forcer: 특정 Character set에서 문자의 조합을 통해 특정 길이의 문자 페이로드를 생성

- Null payloads: 비어 있는 값을 페이로드로 생성

- Resource Pool: 리소스 할당량을 공유하는 작업 그룹

- Options

- Request Header: 공격을 수행하는 동안 미리 설정된 요청 헤더를 Intruder에 업데이트 할 것인지 설정

- Request Engine: HTTP 요청을 만들기 위해 사용하는 엔진에 대한 설정(스레드 개수, 네트워크 실패 시 재시도 횟수 등)

- Attack Result: 공격 결과에서 캡처되는 정보 제어

- Grep-Match: 요청에 대한 응답에서 특정 표현이 포함된 항목을 표시

- Grep-Extract: 공격 결과에 포함된 응답에서 유용한 정보 추출

- Grep-Payloads

- Redirections: 공격 수행 시 강제이동을 어떻게 처리할 것인지 설정

+ 참고 사이트

'Computer > Linux' 카테고리의 다른 글

| [Burp suite] - Decoder (0) | 2022.11.08 |

|---|---|

| [Burp suite] - Repeater (0) | 2022.11.08 |

| [Burp suite] - Proxy (0) | 2022.11.04 |

| [Burp suite] - Target (0) | 2022.11.04 |

| [Burp suite] - Metasploitable 환경 구축 (0) | 2022.11.03 |

Comments